說到非對稱加密最常見的攻擊,不外乎就是中間人攻擊(英語:Man-in-the-middle attack,縮寫:MITM)

所謂的中間人攻擊並不是直接去攻擊加密演算法本身的弱點或不安全的使用,

而是透過網路上一個非常常見的問題,身分問題

有打過線上遊戲的都清楚,難免會在網路上跟別人吵架(FF15)

但吵了老半天,卻始終不知道彼此的真實身分

而在網路上進行非對稱式加密時也會遇到一樣的問題,

這個Bob真的是Alice要找的Bob嗎?

基於這樣的問題,中間人攻擊就此誕生了

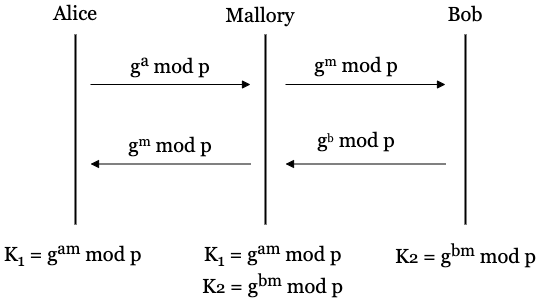

顧名思義,中間人就是在兩方進行加密傳輸時卡在兩人中間的存在

舉例來說:

Alice要傳訊息給Bob

而中間人Mallory就假冒Bob和Alice相認

再假冒Alice和Bob相認

Alice和Bob都以為在跟隊的彼此溝通

但其實他們都在和Eve溝通

而Mallory就能透過非對稱式加密(或金鑰交換)的特點

來破解兩人的秘密通訊

很簡單,就是在傳送訊息前先認證對方的身分

而認證的方法很多,最常見的就是數位憑證

以後有機會在簡介何謂數位憑證